هدف امنیت در حوزه فناوری اطلاعات (IT) چیست؟

امنیت در حوزه فناوری اطلاعات (IT) به روشها، ابزارها و پرسنل مورد استفاده برای دفاع از داراییهای دیجیتال سازمان اشاره دارد. هدف امنیت فناوری اطلاعات محافظت از این داراییها، دستگاهها و خدمات در برابر اختلال، سرقت یا سوءاستفاده توسط کاربران غیرمجاز است که در غیر این صورت بهعنوان عوامل تهدید شناخته میشوند. این تهدیدها میتوانند خارجی یا داخلی و مخرب یا تصادفی باشند.

یک استراتژی امنیتی مؤثر از طیف وسیعی از رویکردها برای به حداقل رساندن آسیبپذیریها و هدف قرار دادن بسیاری از انواع تهدیدات سایبری استفاده میکند. شناسایی، پیشگیری و پاسخ به تهدیدات امنیتی شامل استفاده از سیاستهای امنیتی، ابزارهای نرمافزاری و خدمات فناوری اطلاعات است.

- متأسفانه، نوآوری در حوزه فناوری به جای آنکه تنها در خدمت کارشناسان فناوری اطلاعات باشد، به مجرمان سایبری نیز خدمترسانی میکند. برای محافظت از داراییهای تجاری، شرکتها باید بهطور مرتب امنیت را بررسی، بهروزرسانی و بهبود بخشند تا از زیرساختها در برابر تهدیدات سایبری و مجرمان سایبری محافظت کنند.

- امنیت فناوری اطلاعات از دو حوزه فیزیکی و اطلاعاتی تشکیل شده است.

امنیت فیزیکی

امنیت فیزیکی حفاظت از افراد، سختافزار، نرمافزار، اطلاعات شبکه و دادهها در برابر اقدامات فیزیکی، نفوذها و سایر رویدادهایی است که میتواند به یک سازمان و داراییهای آن آسیب برساند. حفاظت از امنیت فیزیکی یک کسبوکار بهمعنای محافظت از آن در برابر عوامل تهدیدکننده و همچنین حوادث و بلایای طبیعی مانند آتشسوزی، سیل، زلزله و شرایط جوی است. فقدان حفاظت فیزیکی میتواند سرورها، دستگاهها و ابزارهایی را که از عملیات و فرآیندهای تجاری پشتیبانی میکنند، به خطر بیاندازد. گفته میشود مردم در گروه بخش بزرگی از تهدیدهای مرتبط با امنیت فیزیکی قرار دارند.

دزدی و خرابکاری نمونههایی از تهدیدات انسانی هستند که نیازمند راهحلهای امنیتی فیزیکی هستند. نقض امنیت فیزیکی لزوما به دانش فنی نیاز ندارد، اما میتواند به اندازه نقض اطلاعات خطرناک باشد.

امنیت فیزیکی سه بخش دارد:

- کنترل دسترسی

- نظارت

- آزمایش کردن

موفقیت برنامه امنیت فیزیکی یک سازمان به پیادهسازی، نگهداری و بهروزرسانی موثر هر یک از این مؤلفهها بستگی دارد.

کنترل دسترسی

کنترل دسترسی به ساختمانهای اداری، مراکز تحقیقاتی، آزمایشگاهها، مراکز داده و سایر مکانها برای امنیت فیزیکی حیاتی است. یک مثال از نقض امنیت فیزیکی، ورود مهاجم به یک سازمان و استفاده از درایو فلش گذرگاه سریال جهانی (USB) برای کپی و سرقت دادهها یا قرار دادن بدافزار در سیستمها است.

هدف کنترل دسترسی، ثبت، نظارت و محدود کردن تعداد کاربران غیرمجاز است که با داراییهای فیزیکی حساس و محرمانه تعامل دارند. کنترل دسترسی میتواند بهسادگی موانعی مانند دیوارها، نردهها و درهای قفلشده باشد. نشان شناسایی و کدهای کلید نیز بخشی از یک سیستم دسترسی فیزیکی موثر هستند. شناسایی فیزیکی یک راه عالی برای احراز هویت کاربرانی است که سعی در دسترسی به دستگاهها و مناطق رزرو شده برای پرسنل مجاز دارند.

روشهای پیچیدهتر کنترل دسترسی شامل اشکال مختلف احراز هویت بیومتریک است. این سیستمهای امنیتی از بیومتریک یا ویژگیهای بیولوژیکی منحصر به فرد برای احراز هویت کاربران مجاز استفاده میکنند. اثر انگشت و تشخیص چهره دو نمونه از کاربردهای رایج این فناوری هستند.

نظارت

- نظارت شامل فنآوریها و تاکتیکهای مورد استفاده برای نظارت بر فعالیت در داخل و اطراف تاسیسات و تجهیزات است. بسیاری از شرکتها دوربینهای مدار بسته را برای ایمنسازی محیط ساختمان خود نصب میکنند. این دوربینها هم بهعنوان یک عامل بازدارنده در برابر مزاحمان عمل میکنند و هم ابزاری برای واکنش و تجزیهوتحلیل حوادث هستند. دوربینها، حسگرهای حرارتی، آشکارسازهای حرکتی و هشدارهای امنیتی تنها نمونههایی از فناوری نظارت هستند.

آزمایش کردن

- آزمایش روشی قابل اعتماد برای افزایش امنیت فیزیکی است. شرکتهایی که دارای پروتکلهای امنیتی قوی هستند، خطمشیهای خود را آزمایش میکنند تا ببینند آیا نیاز به بهروزرسانی یا تغییر دارند یا خیر. چنین آزمایشاتی میتواند شامل تیم قرمز باشد، جایی که گروهی از هکرهای اخلاقی سعی میکنند به پروتکلهای امنیت سایبری یک شرکت نفوذ کنند، باشد.

امنیت اطلاعات

- امنیت اطلاعات بهعنوان infosec نیز شناخته میشود. رویکرد فوق شامل استراتژیهایی است که برای مدیریت فرآیندها، ابزارها و خطمشیهایی استفاده میشود که از داراییهای دیجیتال و غیر دیجیتال محافظت میکند. هنگامی که infosec بهطور موثر پیادهسازی شود، میتواند توانایی سازمان را برای پیشگیری، شناسایی و پاسخ به تهدیدات به حداکثر برساند.

Infosec چند گروه از فناوریهای امنیتی زیر را شامل میشود:

- امنیت برنامه اشاره به محافظت از برنامهها در برابر تهدیداتی دارد که به دنبال دستکاری، دسترسی، سرقت، تغییر یا حذف نرمافزار و دادههای مرتبط با آن هستند. امنیت برنامه ترکیبی از نرمافزار، سختافزار و سیاستهایی است که اقدامات متقابل نامیده میشوند. اقدامات متقابل رایج شامل فایروالهای برنامه، رمزگذاری، مدیریت پچ و سیستمهای احراز هویت بیومتریک است.

- امنیت ابری اشاره به مجموعهای از سیاستها و فناوریهایی دارد که برای محافظت از دادهها و زیرساختها در یک محیط محاسبات ابری طراحی شدهاند. دو نگرانی کلیدی امنیت ابری، مدیریت هویت و دسترسی و حفظ حریم خصوصی دادهها است. تست نفوذ، نگهداری از زیرساخت شبکه، شناسایی حملههای مرد میانی (MitM) و اسکن برنامهها، برخی از ابزارهایی هستند که متخصصان infosec برای ایمنسازی و محرمانهگی اطلاعات استفاده میکنند.

- امنیت ابر مسئولیتی مشترک میان ارائهدهنده خدمات ابری (CSP) و مشتری یا کسبوکاری است که زیرساختهایی مانند سرورها و فضای ذخیرهسازی را اجاره میکند. اگر توافقات CSP به خوبی انجام نشده باشد، یک منطقه خاکستری قانونی در امنیت ابری ممکن است رخ دهد. به عنوان مثال، اگر سرور مشتری توسط مجرمان سایبری که به سرور مشتری دیگری دسترسی پیدا میکنند در معرض خطر قرار بگیرد، چه کسی را باید مقصر دانست؟

- امنیت نقطه پایانی مستلزم آن است که گرههای شبکه از استانداردهای امنیتی خاصی مانند قانون نوسازی امنیت اطلاعات فدرال قبل از ایجاد یک اتصال امن برخوردار باشند. دستگاههای گره پایانی شامل رایانههای شخصی، لپتاپ، تبلت، گوشیهای هوشمند و تجهیزاتی مانند پایانههای فروش، بارکدخوانها، حسگرها و دستگاههای اینترنت اشیا (IoT) میشوند.

- امنیت اینترنت حفاظت از نرمافزارهای کاربردی، مرورگرهای وب و شبکههای خصوصی مجازی است که از اینترنت استفاده میکنند. به عنوان مثال، تکنیکهایی مانند رمزگذاری، محافظت از دادهها در برابر حملههیا بدافزاری، فیشینگ، MitM و حملات انکار سرویس در این گروه قرار میگیرند.

- امنیت موبایل به عنوان امنیت بیسیم شناخته میشود و اشاره به محافظت از دستگاههای سیار مانند تلفنهای هوشمند، تبلتها و لپتاپها و شبکههایی که به آنها متصل میشوند در برابر سرقت، نشت اطلاعات و سایر حملات دارد.

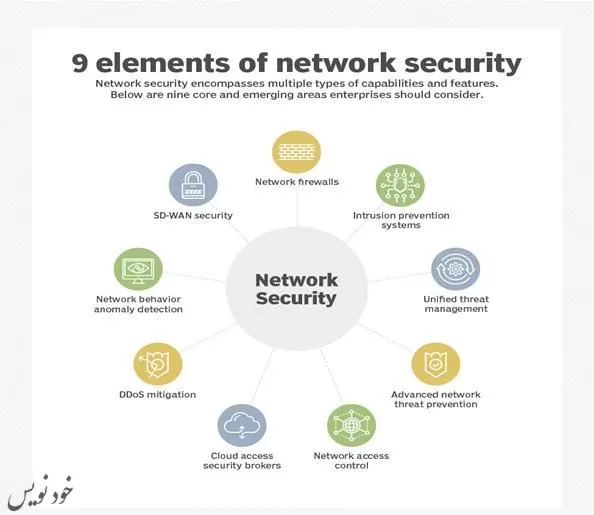

- امنیت شبکه از زیرساخت شبکه و دستگاههای متصل به آن در برابر تهدیداتی مانند دسترسی غیرمجاز، استفاده مخرب و تغییرات محافظت میکند.

- امنیت زنجیره تامین از شبکه بین یک شرکت و تامینکنندگان آن محافظت میکند که اغلب به اطلاعات حساس مانند اطلاعات کارکنان و مالکیت معنوی دسترسی دارند. نقض دادههای SolarWinds در سال 2020 نشان داد که سازمانها در صورت نظارت ضعیف بر کانالهای زنجیره تامین چقدر میتوانند آسیبپذیر باشند. SolarWinds یک شرکت فناوری اطلاعات است که شبکهها و سیستمهای مشتری را مدیریت میکند و به زیرساخت فناوری اطلاعات مشتریان دسترسی دارد. هنگامی که هکرها به سرور بهروزرسانی SolarWinds نفوذ کردند، توانستند ویروسی را نصب کنند که به عنوان یک در پشتی دیجیتال برای سیستمها و دادههای مشتری عمل میکرد.

مفاهیم و اصول امنیت فناوری اطلاعات

برخی مفاهیم اصول پایه و اساس امنیت فناوری اطلاعات را تشکیل میدهند. برخی از مهمترین آنها به شرح زیر هستند:

مدیریت چرخه عمر: برنامه این کار با کاهش تعداد باگها، نقصهای طراحی و خطاهای پیکربندی، از تمام مراحل فرآیند توسعه برنامه محافظت میکند.

دفاع در عمق: یک استراتژی است که از چندین اقدام متقابل به طور همزمان برای محافظت از اطلاعات استفاده میکند. این روشها میتواند شامل تشخیص و پاسخ نقطه پایانی، پاسخ نرمافزار آنتیویروس به تهدیدات و مقابله با تجهیزاتی است که به شکل غیرقانونی نصب شدهاند. دفاع در عمق بر این اصل نظامی مبتنی است که برای دشمن سخت است که بتواند از یک سیستم دفاعی چند لایه به جای یک لایه عبور کند.

مدیریت پچ وصلهها و بهروزرسانیها: کدهایی برای رفع مشکل در برنامهها، سیستمعاملها و سفتافزارها است که توسط شرکت سازنده ارائه میشود.

اصل کمترین امتیاز: این اصل با محدود کردن دسترسی کاربر و برنامه به پایینترین سطح از حقوق دسترسی مورد نیاز برای انجام کارها یا عملکردهایشان، امنیت فناوری اطلاعات را تقویت میکند.

مدیریت ریسک: این فرآیند شناسایی، ارزیابی و کنترل خطرات امنیتی است که محیط فناوری اطلاعات یک سازمان را تهدید میکند.

مدیریت آسیبپذیری: با این رویکرد، مدیران امنیتی بهطور اقدام به شناسایی و طبقهبندی آسیبپذیریها میکنند تا تعداد آنها در زیرساخت را بهحداقل برسانند و ضعفهای امنیتی موجود در فناوری اطلاعات را کمتر کنند.

موارد یاد شده برخی از مهمترین مفاهیم و اصول امنیت و فناوری فناوری اطلاعات هستند. با این حال، ترکیب همه این اصول امنیت 100٪ تضمین نمیکند که زیرساخت فناوری اطلاعات یک سازمان در امنیت کامل قرار دارد. تهدید سایبری یک مشکل اساسی است که هر مدیر و کسبوکار امنیت فناوری اطلاعات با آن مواجه است. با این حال، با استقرار یک استراتژی امنیتی جامع، سازمانها میتوانند در برابر تهدیدات امنیتی فیزیکی و infosec دفاع کنند.

امنیت سایبری در مقابل infosec

با توجه به تلاقی امنیت اطلاعات با نقطه پایانی، اینترنت اشیا و امنیت شبکه، جدا کردن امنیت اطلاعات از امنیت سایبری میتواند دشوار باشد. با این حال، تفاوتهای متمایزی وجود دارد. یک تفاوت، مسائل ژئوپلیتیکی است. امنیت سایبری میتواند به مکانیسمهای دفاعی اشاره داشته باشد که از یک کشور یا دادههای یک دولت در برابر جنگ سایبری محافظت میکند. این به این دلیل است که امنیت سایبری شامل محافظت از دادهها و فناوریهای مرتبط با آن در برابر تهدیدات است.

از سوی دیگر، امنیت اطلاعات بر اطمینان از دسترسپذیری اطلاعات، محرمانگی و حفظ یکپارچگی آن تمرکز دارد.