دسترسی غیرمجاز به اطلاعات کامپیوتر را چگونه تشخیص دهیم؟

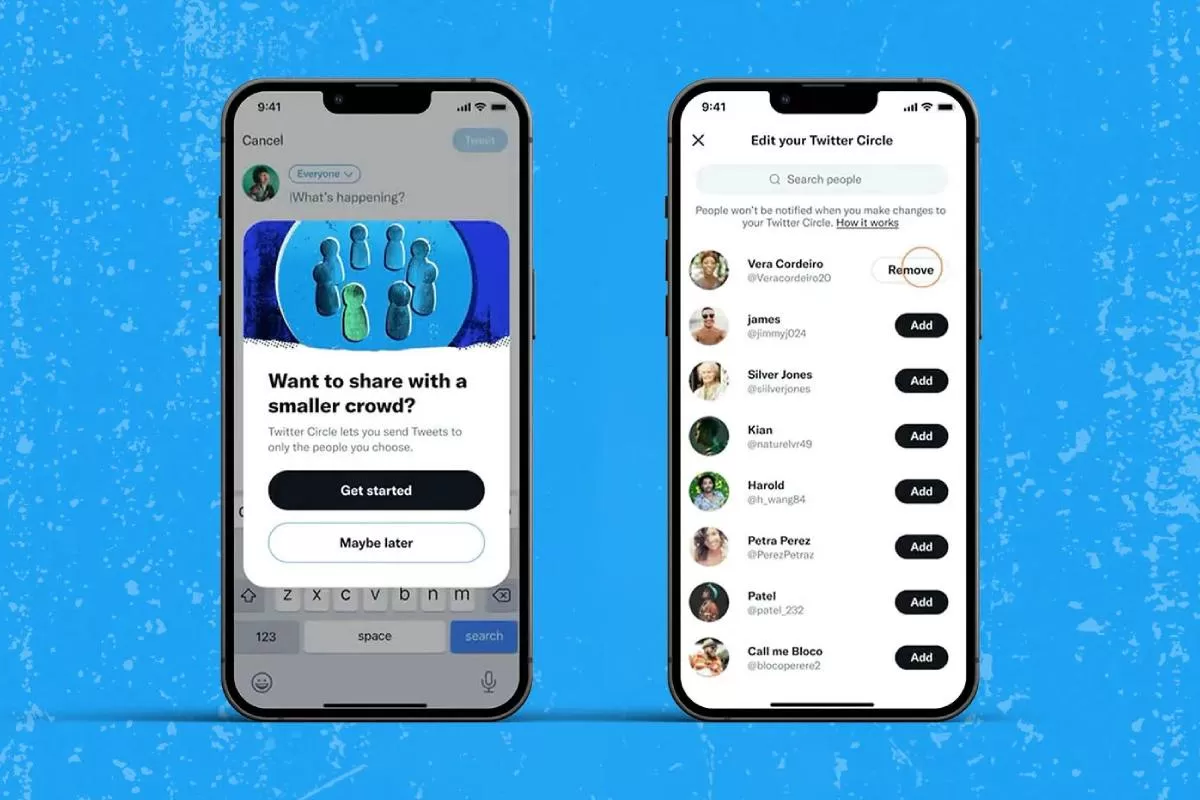

اگر نگران تنها گذاشتن سیستم تان در خانه، محل کار و یا هر جای دیگر هستید با ما همراه باشید. چون می خواهیم از روشی صحبت کنیم که از طریق آن می توانید کشف کنید چه کسی یا کسانی در نبودتان به سراغ سیستم شما رفته اند.

ما در این مقاله راهکارهایی به شما معرفی می کنیم که از طریق آن ها می توانید بررسی کنید که آیا کاربری غیر مجاز کامپیوتر شما را روشن کرده و مهم تر از آن چه کاری روی سامانه شما انجام داده است.

کاربران و به ویژه کارمندان شاغل در سازمان ها و شرکت ها سعی می کنند از طریق به کارگیری مکانیزم هایی همچون گذرواژه برای ورود به سیستم یا نرم افزارهای رمزنگار از داده های محرمانه خود محافظت کنند. اما بعضی مواقع ممکن است به واسطه مشلغه کاری فراموش کنند که پیش از ترک کامپیوتر، آن را قفل کرده یا از محیط دسکتاپ خارج شوند. اما برای آن که بدانید در غیاب شما چه فایل هایی روی کامپیوتر شما مشاهده شده یا چه بخش هایی از کامپیوتر شما مورد بازدید قرار گرفته اند تکنیک های جالبی وجود دارد.

راهکار اول، از Event Viewer ویندوز استفاده کنید

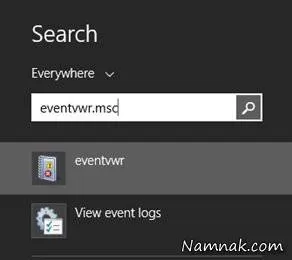

به منوی شروع رفته و روی گزینه Run (ترکیب کلیدهای Windows+R) کلیک کنید. در کادر ظاهر شده عبارت eventvwr.msc را نوشته و کلید اینتر را فشار دهید.

شناسایی دسترسی غیر مجاز به اطلاعات

با اینکار پنجره مربوط به رویدادهای ویندوز ظاهر می شود.

در پنجره ظاهر شده در سمت چپ پوشه Windows Logs را باز کرده و سپس روی گزینهSystem کلیک کنید. با این کار گزارش های ثبت شده در ارتباط با داده های به کار گرفته شده و همچنین تاریخ و زمان را مشاهده خواهید کرد. اکنون به سادگی مشاهده می کنید کامپیوتر شما آخرین بار چه زمانی مورد استفاده قرار گرفته است. همچنین از گزینه Applications نیز برای این منظور می توانید استفاده کنید.

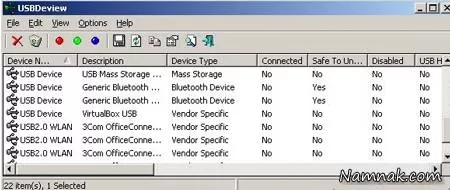

راهکار دوم، از برنامه USBDeview برای مشاهده دستگاه های متصل یا نصب شده استفاده کنید

USBDeview یک برنامه کوچک است که هر زمان دستگاه های قابل حمل به سامانه ای متصل شوند اطلاعات مربوط به این دستگاه ها را ضبط می کند. زمانی که یک حافظه فلش به کامپیوتر شما متصل می شود گزارش کاملی از سوی این ابزار آماده می شود.

راهکار سوم از قابلیت Recent Places ویندوز استفاده کنید

قابلیت Recent Places ویندوز همه فایل ها و پوشه هایی که به تازگی در کامپیوتر شما باز شده اند را نشان می دهد. در نتیجه به راحتی متوجه می شوید در غیاب شما چه فایل ها یا پوشه هایی مشاهده شده اند.

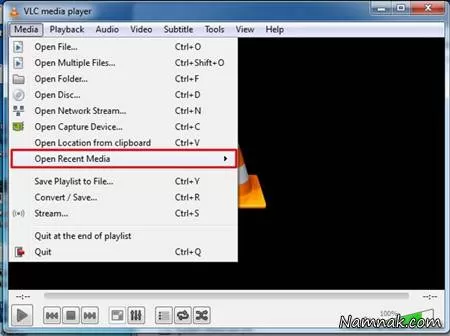

راهکار چهار، تاریخچه برنامه VLC

اگر برنامه VLC video player را روی کامپیوتر خود نصب کرده اید از طریق گزینه Open Recent Media تاریخچه ویدیوهایی که از سوی این برنامه پخش شده است قابل مشاهده است.

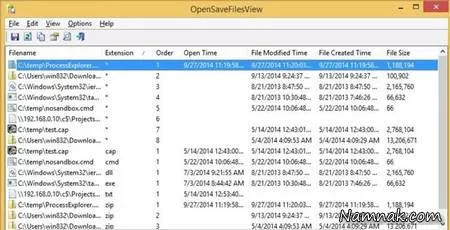

راهکار پنجم، از برنامه Open Saved Files استفاده کنید.

Open Vase Files View یک ابزار ساده است که فهرستی از فایل هایی که به تازگی در کامپیوتر شما مورد جست وجو قرار گرفته اند را نشان می دهد. اگر کاربری در غیاب شما فایل ها را دستکاری کرده یا آن ها را مورد دسترسی قرار داده است از طریق این ابزار گزارشی در این خصوص مشاهده خواهید کرد.

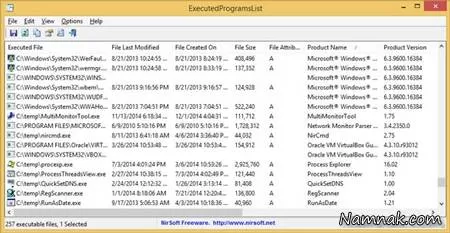

راهکار ششم، از برنامه Executed Programs List استفاده کنید

Executed Programs List یک ابزار کاربردی است که فهرستی از برنامه ها و فایل های اجرایی که روی کامپیوتر شما اجرا شده است را نشان می دهد. اگر شخصی به شکل مخفیانه از کامپیوتر شما استفاده کرده و به شکل غیر معمولی یک فایل اجرایی را به کار گرفته است، شما به سادگی می توانید این موضوع را متوجه شوید.

چند نکته برای افزایش امنیت در رایانه های شخصی

هر روز اخبار جدیدی در مورد حملات و تهدیدات رایانه ای منتشر می شود. این تهدیدات شامل ویروس های جدید و یا انواع هک و نفوذ در سیستم های رایانه ای است. در این مقاله به چند نکته که در رابطه با امنیت رایانه اهمیت اساسی دارند به صورت مختصر پرداخته می شود. یک کاربر در صورت رعایت این نکات می تواند تا حدود زیادی از حفظ امنیت سیستم رایانه ای خود مطمئن باشد.

استفاده از نرم افزارهای محافظتی و به روز نگه داشتن آنها

از وجود ضد ویروس بر روی دستگاه خود اطمینان حاصل کنید. این نرم افزارها برای محافظت از رایانه در برابر ویروس های شناخته شده به کار می روند و در صورت استفاده از آنها کاربر نیاز به نگرانی در مورد ویروس ها نخواهید داشت. در شرایطی که روزانه ویروس های جدید تولید شده و توزیع می شوند، نرم افزارهای ضد ویروس برای تشخیص و از بین بردن آنها باید به صورت منظم آپدیت شوند. برای این کار می توان به وب سایت شرکت تولید کننده ضد ویروس مراجعه کرد و اطلاعات لازم در مورد نحوه به روز رسانی و نیز فایل های جدید را دریافت نمود.

باز نکردن نامه های دریافتی از منابع ناشناس

این قانون ساده را پیروی کنید، «اگر فرستنده نامه را نمی شناسید، نسبت به نامه و پیوست های آن بسیار با دقت عمل نمایید». هرگاه یک ایمیل مشکوک دریافت کردید بهترین عمل حذف کل ایمیل به همراه پیوست های آن می باشد. برای امنیت بیشتر حتی اگر فرستنده نامه آشنا باشد هم باید با احتیاط عمل کرد. ممکن است دوست شما به صورت تصادفی ویروسی را برای شما فرستاده باشد. ویروس I Love You دقیقا به همین صورت میلیون ها رایانه را در سراسر دنیا آلوده نمود. تردید نکنید ایمیل های مشکوک را پاک کنید.

هرکسی که از رایانه استفاده می کند باید اطلاعات کافی در مورد امنیت داشته باشد.

کلمه عبور تنها در صورتی دسترسی غریبه ها به منابع موجود را محدود می کند که حدس زدن آن به سادگی امکان پذیر نباشد. کلمات عبور خود را در اختیار دیگران قرار ندهید و از یک کلمه عبور در بیشتر از یک جا استفاده نکنید. در این صورت اگر یکی از کلمات عبور شما هک شود همه منابع در اختیار شما در معرض خطر قرار خواهند گرفت.

قوانین طلایی برای انتخاب کلمه عبور شامل موارد زیر است:

کلمه عبور حداقل باید شامل 8 حرف بوده، حتی الامکان کلمه ای بی معنی باشد. در انتخاب این کلمه اگر از حروف کوچک بزرگ و اعداد استفاده شود مانند xk27D5Gu در اینصورت ضریب امنیت بالاتر خواهد رفت. به صورت منظم کلمات عبور قبلی را عوض نمایید. کلمه عبور خود را در اختیار دیگران قرار ندهید، در صورتی که در یاداواری کلمات عبور خود مشکل دارید می توانید از سامانه ی نگهداری از کلمات عبور مای پسورد استفاده کنید.

محافظت از رایانه در برابر نفوذ با استفاده از دیواره آتش

دیواره آتش حائلی مجازی بین سیستم رایانه ای و دنیای بیرون ایجاد می نماید. این محصول به دو صورت نرم افزاری و سخت افزاری تولید می شود و برای حفاظت رایانه های شخصی و نیز شبکه ها به کار می رود. دیواره آتش داده های غیر مجاز و یا داده هایی که به صورت بالقوه خطرناک می باشند را فیلتر کرده و سایر اطلاعات را عبور می دهد. علاوه بر این حفاظ در شرایطی که رایانه به اینترنت متصل است، مانع دسترسی افراد غیر مجاز به رایانه می شود. برای بهره بردن از فایروال از آنتی ویروس های اینترنت سکوریتی استفاده کنید.

عدم اشتراک منابع رایانه با افراد غریبه

سیستم های عامل این امکان را برای کاربران خود فراهم می آورند که با هدف اشتراک گذاری فایل، دسترسی دیگران را از طریق شبکه و یا اینترنت به دیسک سخت محلی فراهم آورند. این قابلیت امکان انتقال ویروس از طریق شبکه را فراهم می آورد. از سوی دیگر در صورتی که کاربر دقت کافی را در به اشتراگ گذاشتن فایل ها به عمل نیاورد، امکان مشاهده فایل های خود را به دیگرانی که مجاز نیستند فراهم می کند. بنابراین در صورتی که نیاز واقعی به این قابلیت ندارید به اشتراک گذاری فایل را متوقف نمایید.

قطع اتصال به اینترنت در مواقع عدم استفاده

به خاطر داشته باشید که بزرگراه دیجیتال یک مسیر دوطرفه است و اطلاعات، ارسال و دریافت می شوند. قطع اتصال رایانه به اینترنت در شرایطی که نیازی به آن نیست احتمال اینکه کسی به دستگاه شما دسترسی داشته باشد را از بین می برد.

تهیه نسخه پشتیبان از داده ها

همواره برای از بین رفتن اطلاعات ذخیره شد بر روی حافظه دستگاه خود آمادگی داشته باشید. امروزه تجهیزات سخت افزاری و نرم افزاری متنوعی برای تهیه نسخه های پشتیبان توسعه یافته اند که با توجه به نوع داده و اهمیت آن می توان از آنها بهره گرفت. بسته به اهمیت داده باید سیاست گذاری لازم انجام شود. در این فرایند تجهیزات مورد نیاز و زمان های مناسب برای تهیه پشتیبان مشخص می شوند. علاوه بر این باید همواره دیسک های Start Up را در دسترس داشته باشید تا در صورت وقوع اتفاقات نامطلوب بتوانید در اسرع وقت سیستم را بازیابی نمایید.

تهیه بروزرسانی های امنیتی

بیشتر شرکت های تولید کننده نرم افزار هر از چندگاهی نرم افزارهای امنیتی جدیدی را برای محصولات خود ارائه می نمایند. با گذر زمان، اشکالات جدید در نرم افزارهای مختلف شناسایی می شوند که امکان سو استفاده را برای هکرها به وجود می آورند. پس از شناسایی هر اشکالی، شرکت تولید کننده محصول اقدام به نوشتن بروزرسانی مناسب برای افزایش امنیت و از بین بردن راه های نفوذ به سیستم می کنند.

بررسی منظم امنیت رایانه

در بازه های زمانی مشخص وضعیت امنیتی سیستم رایانه ای خود را مورد ارزیابی قرار دهید. انجام این کار در هرسال حداقل دوبار توصیه می شود. بررسی پیکر بندی امنیتی نرم افزارهای مختلف شامل مرورگرها و حصول اطمینان از مناسب بودن تنظیمات سطوح امنیتی در این فرآیند انجام می شود.پیشنهاد می کنیم برای بررسی امنیت سیستم خود از ابزار OPSWAT Security Score بهره ببرید.