یکی از وظایف مهم متخصصان امنیتی، ارزیابی امنیت سازمان است. این ارزیابی، جنبههای فنی مانند وضعیت پیکربندی سرورها، فایروالها، نرمافزارها، کنترلهای امنیت فیزیکی و اطلاعرسانی به کارکنان در رابطه با حملات مهندسی اجتماعی را شامل میشود. ارزیابی امنیتی یکی از وظایف مهم کارشناسان امنیت سایبری است که باید بهطور منظم انجام شود. از اینرو، دانستن نحوه انجام این ارزیابیها اهمیت زیادی دارد، زیرا امنیت سایبری در پیکربندی دیوارهای آتش و تخصیص مجوزها خلاصه نمیشود. درک چگونگی ارزیابی امنیتی بخشهای مختلف یک سازمان و خطرات مرتبط با آن کمک میکند تا بهشکل بهتری از زیرساختهای سازمانی در برابر مجرمان سایبری محافظت کنید.

ممیزی اطلاعات چیست؟

ممیزی اطلاعات (Information Audit) بهمعنای تجزیهوتحلیل و ارزیابی مکانیزمهای امنیتی، پایگاههای داده و منابعی است که اطلاعات حساس را نگهداری میکنند. اینکار با هدف تشخیص، بهبود دقت، امنیت و بهروز بودن اطلاعات و برطرف کردن مشکلات امنیتی انجام میشود. در حالت جامع، ممیزی اطلاعات به دلایل زیر انجام میشود:

- رعایت مقررات و خطمشیهای اطلاعاتی و امنیتی سازمان.

- آگاهیرسانی با هدف تامین امنیت بهتر منابع اطلاعاتی.

- نیازهای اطلاعاتی سازمان.

- شناسایی هزینههای پیرامون منابع اطلاعاتی.

- شناسایی فرصتهای استفاده از منابع اطلاعاتی برای دستیابی به مزیت رقابتی راهبردی.

- توسعه خطمشیهای امنیتی و اطلاعاتی.

- یکپارچهسازی سرمایهگذاری در فناوری اطلاعات با اقدامات راهبردی تجاری.

- شناسایی جریانها و فرایندهای اطلاعاتی.

- رصد و ارزیابی سازگاری و مطابقت با استانداردها.

- شناسایی منابع اطلاعاتی سازمان.

ارزیابی امنیتی چیست؟

ارزیابی امنیتی به مجموعه اقدامات دورهای اشاره دارد که وضعیت امنیتی شبکه سازمانی را بررسی میکند. ارزیابی امنیتی شامل شناسایی آسیبپذیریها در سیستمهای فناوری اطلاعات و فرآیندهای تجاری و توصیههایی برای کاهش مخاطرات امنیتی است. ارزیابیهای امنیتی به شما کمک میکنند خطرات را شناسایی کنید و مانع بروز حملههای سایبری شوید.

انواع ارزیابی

ارزیابیهای امنیتی شامل ارزیابی مخاطرات، تهدیدها، پیکربندیها، آسیبپذیریها و تست نفوذ است. هر یک از این ارزیابیها مشکلات مختلف زیرساختهای سازمانی را نشان میدهد.

ارزیابی مخاطره (Risk Assessment):

- ارزیابی مخاطره (ریسک) رایجترین نوع ارزیابی در دنیای امنیت سایبری است که با شناسایی مسائلی که ممکن است باعث ایجاد اختلال در فعالیتهای تجاری شوند، به استمرار و تداوم فعالیتهای تجاری کمک میکنند. برخی منابع، ارزیابی ریسک را تجزیهوتحلیل ریسک نیز توصیف میکنند، زیرا به شناسایی ریسکهای پیرامون داراییهای درونسازمانی و یافتن راهحلهایی برای بهحداقل رساندن آن ریسکها میپردازد. بهطور کلی، ارزیابی ریسک بر مبنای مراحل زیر انجام میشود:

شناسایی داراییها (Identify assets):

- اولین گام برای ارزیابی ریسک، شناسایی داراییهای سازمان است. دارایی هر چیزی است که برای سازمان ارزش دارد. بهعنوان مثال، اگر شرکتی یک سایت تجارت الکترونیکی داشته باشد که صدها هزار دلار در روز درآمد دارد، یک دارایی مهم بهشمار میرود.

شناسایی تهدیدات (Identify threats):

- پس از شناسایی داراییها، باید تهدیدات پیرامون هر دارایی را شناسایی کنید. بهطور کلی، داراییها با تهدیدات مختلفی روبهرو هستند. تنها کاری که باید در این مرحله انجام دهید، فهرست کردن تهدیدات است. بهعنوان مثال، ممکن است یک وبسایت با حمله انکار سرویس (DoS) روبرو شود یا هارددیسک روی وبسرور به دلایل مختلف، همچون حملههای بدافزاری از کار بیفتد.

تحلیل تأثیر (Analyze impact):

- این مرحله برای تعیین تأثیری که هر تهدید روی دارایی میگذارد، انجام میشود. بهعنوان مثال، تأثیر یک حمله «انکار سرویس توزیعشده» (DDoS) بر روی سایت تجارت الکترونیک شرکت بهمعنای از دست دادن درآمد در مدت زمانی است که فرآیند بازیابی کامل شده و همهچیز به شرایط اولیه باز گردد. به همین دلیل مهم است که باید تاثیر تهدید بهدقت بررسی شود.

اولویتبندی تهدیدها (Prioritize threats):

- پس از شناسایی تهدیدات پیرامون داراییها، هر تهدید را بر مبنای تاثیری که بر فعالیتهای تجاری میگذارد و بر اساس احتمال وقوع تهدید اولویتبندی کنید. در این مرحله باید تصویر کاملتری از تهدیدها داشته باشید.

کاهش تهدید (Mitigate the threat):

- پس از اولویتبندی تهدیدها، باید مشخص کنید بر مبنای چه راهکاری بهدنبال کاهش آنها هستید. برای مثال، میتوانید وبسرور را پشت دیوار آتشی قرار دهید تا مانع پیادهسازی موفقیتآمیز حملات پیرامون وبسرور شوید یا از راهحل RAID برای مقابله با خرابی ناگهانی دیسکدرایوها و از دست دادن اطلاعات استفاده کنید.

ارزیابی تهدید (Threat Assessment):

- ارزیابی تهدید بخشی از فرآیند ارزیابی ریسک است که تهدیدات مختلف پیرامون یک دارایی را شناسایی میکنید. همانگونه که اشاره شد، شما با تهدیدات مختلفی پیرامون یک دارایی روبهرو هستید، از اینرو بخشی از ارزیابی ریسک، به مبحث اولویتبندی تهدیدها اختصاص دارد.

ارزیابی پیکربندی (Configuration Assessment):

- با ارزیابی پیکربندیها، متخصصان امنیت سایبری پیکربندی امنیتی سیستمها یا شبکه را بررسی میکنند. رویکرد فوق شامل آمادهسازی چکلیستی از بهترین شیوههای پیکربندی و بهترین روشهای پیادهسازی آنها است، اما یک سازمان چه داراییهای مهمی دارد که باید به فکر ارزیابی و پیکربندی درست آنها باشیم؟ از جمله این داراییها به موارد زیر باید اشاره کرد:

سامانهها:

- هنگام ارزیابی، مطمئن شوید که جدیدترین وصلهها روی سامانهها نصب شدهاند. اطمینان حاصل کنید که هیچ نرمافزار یا سرویس غیرضروری روی سامانهها اجرا نمیشود. همه سامانهها باید با رمزهای عبور قوی محافظت شوند. همه سامانهها باید نرمافزار آنتیویروسی داشته باشند که پایگاه داده آن شامل جدیدترین تعریف و امضا ویروسها است. این پایگاه داده باید بهطور خودکار بهروزرسانی شود.

سرور فایل (File server):

- هنگام ارزیابی پیکربندی امنیتی سرور فایل، بررسی کنید کاربران قبل از دسترسی به فایلهای روی سرور توسط سرور فایل احراز هویت شوند، مجوزهای درستی به پوشهها اختصاص داده شده باشد، افرادی را که قادر به دسترسی به اطلاعات هستند کنترل کنید و مطمئن شوید که اصل حداقل امتیاز رعایت شده باشد.

وب سرور (Web server):

- وبسایتهایی که با اطلاعات حساس بازدیدکنندگان در ارتباط هستند باید از پروتکلهای SSL/TLS برای رمزنگاری اطلاعات استفاده کنند، احراز هویت بهشکل درستی انجام شده باشد و هیچ فایل غیرضروریای در سرور وب وجود نداشته باشد. وبسرور باید دارای ویژگی گزارشگیری باشد تا بتوانید بر فرآیند دسترسی به وبسایتها نظارت دقیقی اعمال کنید.

سرور SMTP:

- علاوه بر وصله و ایمن کردن سامانهها، مطمئن شوید که سرور SMTP توسط دیوار آتش محافظت میشود و هیچگونه دسترسی مستقیم به سرور وجود ندارد. علاوه بر این، سرور SMTP باید توسط ابزارهای امنیتی مثل ضدویروسها محافظت شود تا هرگونه ایمیلی که حاوی ضمیمه آلوده یا هرزنامههایی است که برای سرور ارسال میشوند شناسایی شوند. توجه به این نکته نقش مهمی در کاهش حملههای فیشینگ دارد. بهطور معمول، سازمانهای بزرگ فعال در حوزههای مالی و بیمه با حجم قابل توجهی از هرزنامههایی روبهرو هستند که بیارزش هستند و باز کردن تنها یک مورد از این هرزنامهها راه نفوذ هکرها به سامانهها را هموار میکند.

روترها (Routers):

- کارشناسان خبره برای دسترسی به Console ، Auxiliary و Telnet روی روترها گذرواژههایی را تعیین میکنند تا بتوانند افرادی را که قصد دسترسی به پیکربندی روترها دارند کنترل کنند. برای حفظ امنیت، بهتر است از پروتکل پوسته امن (SSH) سرنام Secure Shell به جای Telnet برای مدیریت از راه دور به روتر استفاده کنید. مطمئن شوید روتر یک فهرست کنترل دسترسی (ACL) دارد که کنترل میکند چه ترافیکی مجاز است از روتر عبور کند. بهعنوان مثال، این امکان وجود دارد تا روتر را به گونهای پیکربندی کنید که به ترافیک شبکههای مشخصی اجازه عبور دهد. علاوه بر این، باید یک قانون انکار ضمنی همه (Implicit Deny All) در انتهای یک فهرست کنترل دسترسی قرار دهید. این قانون میگوید، هرگونه ترافیکی که برای روتر وارد میشود به غیر از ترافیک مربوط به شبکههای مشخصشده، باید رد شود. این قانون باید به ترافیک ورودی رابط سریال روی روتر اعمال شود تا هرگونه ترافیکی که وارد روتر میشود این قانون روی آن اعمال شود.

فایروالها (Firewalls):

- دیوارهای آتش باید به گونهای پیکربندی شوند که هرگونه ترافیکی بهجز ترافیکی را که صراحتاً مجاز به عبور از دیوار آتش است رد کنند. این پیکربندی بهعنوان رد ضمنی شناخته میشود و اعلام میدارد که تنها ترافیک تعریفشده در دیوارآتش مجاز به عبور است. از آنجایی که فایروالها به اینترنت متصل هستند، باید اطمینان حاصل کنید که تمامی ویژگیهای مدیریت راه دور روی آنها غیرفعال شده باشد و از مکانیزم احراز هویت قوی روی دستگاه استفاده شده باشد.

سوئیچها (Switches):

- مطمئن شوید گذرواژهها روی درگاه کنسول، درگاه کمکی و درگاههای Telnet سوئیچها پیکربندی شدهاند تا بتوانید افرادی را که دسترسی مدیریتی به دستگاه دارند کنترل کنید. همچنین، بررسی کنید درگاههای استفادهنشده غیرفعال باشند تا مجرمان سایبری موفق نشوند از این درگاهها برای نفوذ استفاده کنند. برای حفظ امنیت، بهتر است کاربران هر واحد را در شبکه جداگانهای قرار دهید و از مکانیزم تقسیمبندی (Segments) برای شکستن یک شبکه واحد به شبکههای کوچکتر استفاده کنید. امروزه در بیشتر سازمانهای بزرگ از فناوری شبکه محلی مجازی (VLAN) برای ایمنسازی، مدیریت بهتر کاربران و نظارت دقیق بر پهنای باند استفاده میشود.

کارمندان (Employees):

- هنگام انجام ارزیابیهای دستی، دانش کارکنان در ارتباط با مسائل امنیت را بیازمایید و چند سناریو حمله مهندسی اجتماعی را برای آنها ترتیب دهید. بهعنوان مثال، میتوانید به بررسی این موضوع بپردازید که آیا یک کارمند رمز عبور خود را در اختیار فردی که ناشناس است قرار میدهد یا خیر. همچنین، میتوانید درایوهای USB را روی میز کارمندان قرار دهید تا ببیند چند نفر از آنها یک درایو USB ناشناس را به سیستمهای خود متصل میکنند. کارمندانی که آموزشهای امنیتی دقیقی دیده باشند بهخوبی از این نکته اطلاع دارند که یک درایو USB ناشناس ممکن است حاوی ویروس باشد و نباید چنین درایوهایی را به سامانههای خود متصل کنند.

امنیت فیزیکی (Physical security):

- یکی دیگر از موضوعات مهم پیرامون مبحث ارزیابی، امنیت فیزیکی است. آیا تمام درها و پنجرهها قفل دارند؛ آیا تنظیمات CMOS سیستمها برای جلوگیری از بوت شدن از طریق دیسکهای نوری یا درایوهای USB تغییر کردهاند؛ آیا روی سامانههایی که اطلاعات محرمانه دارند، ویژگی کنترل یا مشاهده از راه دور نصب شده یا نرمافزارهای برقراری ارتباط از راه دور مثل Team Viewer نصب شده است؛ آیا از مکانیزمهای نرمافزاری یا سختافزای برای عدم اتصال درایوهای USB روی سامانهها استفاده شده است یا خیر.

ارزیابی آسیبپذیری (Vulnerability Assessment):

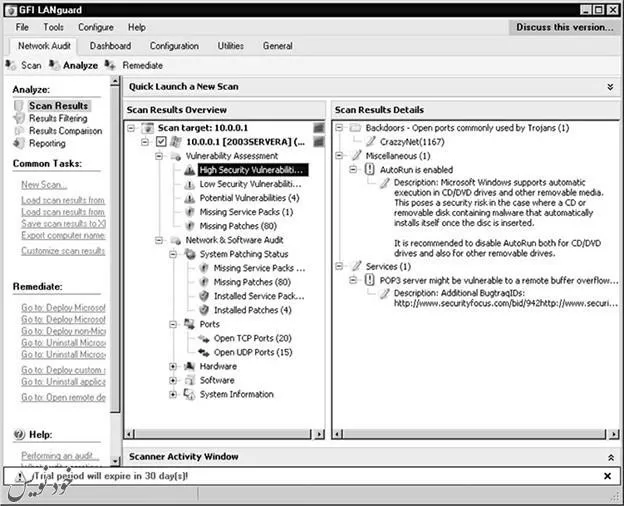

- ارزیابی آسیبپذیری به شناسایی نقاط و مناطقی اشاره دارد که احتمال بروز حملههای سایبری از آن مناطق بیشتر است. بیشتر ارزیابیهای آسیبپذیری با استفاده از ابزارهای رایجی مثل Nessus، OpenVAS یا LANguard GFI انجام میشوند. شکل ۱، رابط کاربری ابزار LANguard GFI را که اسکنر شناسایی آسیبپذیری شبکه است نشان میدهد. این ابزار به کارشناسان شبکه کمک میکند بخشهایی از یک سامانه را که در برابر حملهها آسیبپذیرتر هستند شناسایی کنند.

ابزار ارزیابی آسیبپذیری با هدف تجزیهوتحلیل پیکربندیهای یک سیستم و شناسایی بخشهایی که نیازمند رسیدگی بیشتر هستند مورد استفاده قرار میگیرد. از جمله وظایف اصلی این ابزارها به موارد زیر باید اشاره کرد:

- ارزیابی وضعیت وصلههای نصب شده روی سامانهها و گزارش این موضوع که آیا وصلههایی وجود دارند که روی سامانهای نصب نکردهاید.

- شناسایی حسابهای کاربری که بدون رمز عبور روی یک سیستم ساخته شدهاند.

- اطلاعرسانی در ارتباط با حسابهایی که مدت زمان طولانی است که از آنها استفاده نشده است.

- اطلاعرسانی در ارتباط با وجود انواع مختلفی از حسابهای مدیریتی.

- شناسایی رخنهها یا آسیبپذیریهایی که نیازمند رسیدگی هستند.

شکل 1

نکته کلیدی که هنگام کار با ابزارهای ارزیابی آسیبپذیریها باید به آنها دقت کنید این است که ابزارهای مذکور تنها پیکربندی سامانهها را بررسی میکنند و تا حد امکان توصیههایی را برای رفع مشکل ارائه میکنند، اما کار خاصی در ارتباط با کاهش یا دفع حملههای سایبری انجام نمیدهند، زیرا وظیفه اصلی آنها بررسی پیکربندیهای سامانهها است. هنگامی که قصد ارزیابی آسیبپذیریها را دارید باید موارد زیر را بررسی کنید.

حسابهای استفاده نشده (Unused accounts):

- آیا حسابهای کاربریای وجود دارند که برای مدت زمان طولانی استفاده نشدهاند. بهطور معمول در همه شرکتها، کارمندان پس از گذشت مدت زمانی محل کار را ترک میکنند، در حالی که حسابهای کاربری آنها همچنان فعال است. هرگونه حساب کاربریای که استفاده نمیشود، ممکن است در معرض حملههای سایبری قرار بگیرد، زیرا هیچ کارمندی وجود ندارد که وضعیت آنها را بررسی کند. از اینرو، مهم است که حسابهای استفادهنشده را شناسایی کرده و آنها را غیرفعال کنید.

حسابهای مدیریتی (Administrative accounts):

- حسابهای مدیریتی را باید بهدقت زیر نظر بگیرید. هرچه تعداد حسابهای مدیریتی کمتر باشد، بهتر است؛ زیرا تعداد افرادی که قادر به اعمال تغییرات در محیط هستند محدودتر است.

سیستمعامل وصلهنشده (Unpatched operating system):

- سیستمعامل وصلهنشده یک خطر امنیتی بزرگ در دکترین دفاعی بهوجود میآورد، بههمین دلیل مراقب سیستمهایی باشید که وصلهنشده هستند. علاوه بر این، همواره این احتمال وجود دارد که نرمافزارهای آسیبپذیری که وصله نشدهاند، روی سامانه کاربران نصب شده باشند. اگر سرور ایمیل یا سرور پایگاه داده آسیبپذیر داشته باشید یک مهاجم میتواند یک حمله سرریز بافر روی آن انجام دهد و دسترسی مدیریتی کامل به سیستم پیدا کند.

نرمافزار آسیبپذیر (Vulnerable software):

- یکی از قابلیتهای کاربردی نرمافزارهای ارزیابی آسیبپذیری توانایی آنها در شناسایی نرمافزارهای آسیبپذیری است که روی سیستم در حال اجرا هستند. برای مثال، اگر سامانهای در برابر حمله CGI سرنام Common Gateway Interface آسیبپذیر باشد، نرمافزار ارزیابی به شما اطلاع میدهد.

شناسایی آسیبپذیریها (Identifying vulnerabilities):

- هدف از اسکن شناسایی آسیبپذیریها پیدا کردن نقاط ضعف موجود در سیستم است. بهعنوان مثال، اگر سیستمی با وصلهها بهروز نباشد، بهعنوان یک نقطه آسیبپذیر در شبکه شناخته میشود.

تشخیص فقدان کنترلهای امنیتی (Identifying the lack of security controls):

- هنگام انجام ارزیابی آسیبپذیری، بهدنبال بررسی این موضوع باشید که آیا کنترلهای امنیتی وجود دارند که باید استفاده شوند و در حال حاضر استفاده نمیشوند. بهعنوان مثال، هنگام ارزیابی امنیت یک سرور پایگاه داده متوجه شوید توسط فایروال محافظت نمیشود. در این مورد، باید به مدیر پایگاه داده اطلاع دهید که سامانهها باید از طریق دیوارآتش با سرور پایگاه داده ارتباط برقرار کنند تا همهچیز تحت کنترل قرار گیرد.

شناسایی پیکربندیهای نادرست رایج (Identifying common misconfigurations):

- هنگام انجام اسکن آسیبپذیری، پیکربندی سیستم را بررسی کنید تا هرگونه پیکربندی نادرستی را که میتواند باعث بروز مشکلات امنیتی شود پیدا کنید. بهعنوان مثال، ممکن است متوجه شوید نام پیشفرض حساب مدیریتی در یک سرور تغییر نکرده است.

کلام آخر

همانگونه که مشاهده کردید، یکی از وظایف مهم کارشناسان امنیت، انجام ارزیابیها و ممیزیهای امنیتی است. بهطور معمول، توصیه میشود ارزیابیها و ممیزیها را در بازههای زمانی کوتاهمدت انجام دهید تا مطمئن شوید آسیبپذیری ناشناختهای روی یک سیستم و بهویژه وبسرورها وجود ندارد.