نکات کلیدی در ارتباط با تجهیزات سیسکو

چگونه گذرواژهها را روی دستگاههای سیسکو تنظیم کنیم؟

یکی از موضوعات مهمی که بهعنوان یک کارشناس شبکه باید به آن دقت کنید بحث کنترل و نظارت بر افرادی است که توانایی دسترسی به تنظیمات تجهیزات شبکه را دارند. بهطور مثال، باید بدانید که چگونه از پوسته امن SSH سرنام Secure Shell در ارتباط با تجهیزات سیسکو استفاده کنید، چگونه از فهرستهای کنترل دسترسی برای اجازه دادن یا مسدود کردن ترافیک ورودی یا خروجی به شبکه استفاده کنید.

پیکربندی رمزهای عبور تجهیزات

یکی از اولین اقداماتی که برای ایمنسازی تجهیزات شبکه باید انجام دهید، پیکربندی درست رمزهای عبور روی دستگاههای مهمی مثل روترها و سوئیچها است. اولین رمز عبوری که باید تنظیم شود، رمز عبوری است که یک مدیر هنگام رفتن از حالت EXEC کاربری به حالت EXEC ممتاز با استفاده از دستور Enable آنرا وارد میکند. در این بخش دو نوع رمز عبور را میتوان پیکربندی کرد. اولین مورد

enable password است که در فایل پیکربندی بهشکل رمزگذارینشده ذخیره میشود و دومین مورد enable secret در فایل پیکربندی بهشکل رمزگذاریشده ذخیره میشود. اگر هر دو مورد را تنظیم کنید، برای دسترسی به حالت ممتاز EXEC باید از رمز عبور مخفی استفاده کنید، زیرا بر دیگری تقدم دارد.

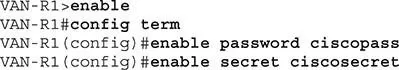

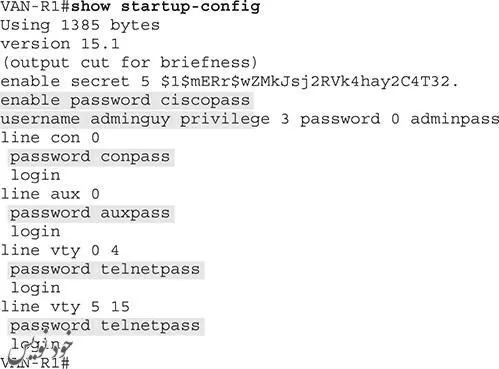

برای پیکربندی رمز عبور رمزگذارینشده از دستور enable password و برای پیکربندی رمز عبور رمزگذاریشده از دستور enable secret استفاده میکنیم (شکل 1).

شکل 1

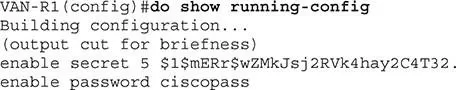

برای آنکه پیکربندی اعمالشده را مشاهده کنید، کافی است دستور do show running-config را فراخوانی کنید. اکنون مشاهده میکنید که enable password بهشکل رمزگذارینشده و enable secret بهشکل رمزنگاریشده در فایل پیکربندی ذخیرهسازی شدهاند (شکل 2).

در هنگام کار با تجهیزات سیسکو به این نکته دقت کنید که معمولا میتوانید با اضافه کردن واژه No به ابتدای یک دستور، آنرا حذف کنید. بهطور مثال، اگر میخواهید رمز عبور مخفی را حذف کنید، کافی است از دستور no enable secret و اگر میخواهید رمز عبور فعال را حذف کنید از دستور no enable password استفاده کنید.

شکل 2

ایمنسازی کنسول و پورت کمکی (Auxiliary Port)

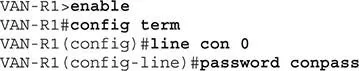

رمز عبور بعدی پیکربندی تجهیزات سیسکو، رمز عبور کنسول است که هر زمان شخصی قصد داشته باشد به پورت کنسول دستگاه متصل شود، باید آنرا وارد کند. مدیر شبکه نیز قبل از ورود به حالت ممتاز EXEC باید رمز عبور پورت کنسول را وارد کند و اگر رمز عبور مخفی باشد، برای دسترسی به حالت ممتاز EXEC باید از رمز عبور مخفی استفاده کنید. برای پیکربندی رمز عبور کنسول، از ترکیب نحوی نشاندادهشده در شکل 3 استفاده میکنیم:

شکل 3

هنگامیکه رمزعبور را تنظیم کردید، باید یک کار مهم دیگر انجام دهید. با اجرای دستورات قبل، اگر به پورت کنسول دستگاه خود متصل شوید، متوجه خواهید شد که رمز عبور از شما خواسته نمیشود. به این دلیل که پس از تنظیم رمز عبور، باید از دستور ورود (login) استفاده کنید تا به دستگاه سیسکو نشان دهید که برای دسترسی به پورت احراز هویت و وارد کردن رمز عبور ضروری است. برای انجام اینکار باید دستور زیر را فراخوانی کنید:

VAN-R1 (config-line) #login

بهطور معمول، برخی از روترهای سیسکو یک پورت کمکی (AUX) در کنار درگاه کنسول دارند. پورت کمکی بهعنوان یک خط پشتیبان استفاده میشود، جایی که یک مودم به آن متصل میشود تا بتوانید از راه دور به روتر دسترسی داشته باشید و تغییرات مدیریتی را انجام دهید. بهطور معمول، شما با استفاده از آدرس IP روتر و پروتکل SSH از راه دور با روتر ارتباط برقرار میکنید، اما اگر مشکلی بهوجود آمد و موفق نشدید با روتر ارتباط برقرار کنید این شانس را دارید تا یک مودم را به پورت کمکی روتر وصل کنید و سپس شمارهگیری کنید. نکتهای که باید در این بخش به آن اشاره کنیم این است که باید رمز عبوری برای پورت تعیین کنید، اگر اینکار را انجام ندهید، این احتمال وجود دارد که شخصی بتواند به آن متصل شود.

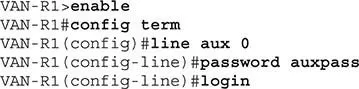

برای پیکربندی رمز عبور در پورت کمکی، از حالت پیکربندی سراسری به حالت AUX Line میرویم و سپس رمز عبور را با دستورات نشاندادهشده در شکل 4 تنظیم میکنیم. لازم به توضیح است که همانند حالت قبل بازهم باید از دستور login استفاده کنید. اگر این دستور را اجرا نکنید، رمز عبور پیکربندیشده هیچ تاثیری ندارد، زیرا دستگاه هیچ احراز هویتی را برای این پورت انجام نمیدهد (شکل 4).

شکل 4

امنسازی پورتهای VTY

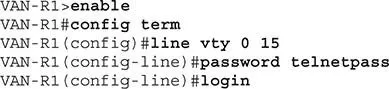

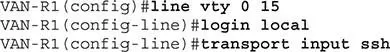

اگر میخواهید دستگاه را از راه دور با telnet یا SSH مدیریت کنید، باید یک رمز عبور روی پورتهای ترمینال نوع مجازی (VTY) پیکربندی کنید. برای پیکربندی رمز عبور در پورتهای VTY، باید به حالت VTY برویم و رمز عبور را تعیین کنیم. هماند حالت قبل ضروری است از دستور login برای ورود به سیستم استفاده کنیم تا دستگاه را مجبور به احراز هویت با درخواست رمز عبور هنگام اتصال به پورتها کنیم (شکل 5).

شکل 5

نکته مهمی که باید به آن دقت کنید این است که باید بهجای telnet از SSH استفاده کنید، زیرا telnet یک کانال ارتباطی ساده ایجاد میکند و تمامی پیامهای مبادله شده را بهشکل متن واضح برای دستگاهها ارسال میکند. این موضوع در ارتباط با ترافیک احراز هویت نیز صادق است، بنابراین هر فردی میتواند این اطلاعات را که شامل نام کاربری و رمز عبوری میشود که برای دسترسی به یک دستگاه وارد کردهاید مشاهده کند. در نقطه مقابل SSH تمام اطلاعات مبادلهشده را رمزنگاری میکند.

پیکربندی کاربران

هنگام تنظیم مکانیزمهای امنیتی برای پورت کنسول، پورت کمکی یا پورتهای VTY، بهتر است برای بهبود سطح امنیتی دستگاه از ترکیب نام کاربری و رمزعبور بهجای رمز عبور تنها استفاده کنید. البته برای انجام اینکار باید با نحوه مدیریت لیست کاربران در دستگاه سیسکو و تخصیص سطوح دسترسی آشنا باشید.

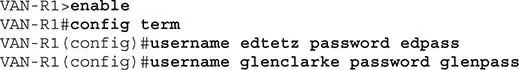

ایجاد حسابهای کاربری

کارشناسان حرفهای شبکه فهرستی از نامهای حساب کاربری و رمزهای عبور را که بهصورت محلی در دستگاه سیسکو ذخیره میشوند ایجاد میکنند. برای انجام اینکار باید دستور username را فراخوانی کنید و پارامترهای نام کاربری و رمز عبور را مطابق شکل 6 وارد کنید:

شکل 6

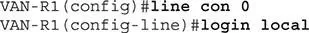

در مرحله بعد، باید دستور login local را در ارتباط با هر یک از پورتهایی که قرار است از این لیست برای احراز هویت استفاده کنند فراخوانی کنید. در دستور login local، واژه login بهمعنای احراز هویت اجباری است، در حالی که local بهمعنای استفاده از پایگاه داده محلی نامهای کاربری و رمزهای عبور برای احراز هویت است. بهعنوان مثال، دستورات زیر پورت کنسول را به گونهای پیکربندی میکنند که هر زمان فردی بخواهد بهشکل محلی به دستگاه دسترسی داشته باشد، نام کاربری و رمز عبور را وارد کند (شکل 7).

شکل 7

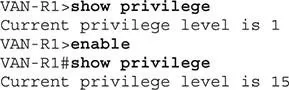

سطوح امتیاز (Privilege Levels)

تجهیزات سیسکو از سطوح امتیازدهی مختلفی پشتیبانی میکنند. به بیان دقیقتر 16 سطح امتیازدهی در دستگاههای سیسکو وجود دارد که از 0 تا 15 قابل تنظیم هستند. 0 کمترین و 15 بالاترین است. هنگامیکه در حالت کاربری EXEC هستید، سطح امتیازی برابر با 1 دارید، به همین دلیل است که نمیتوانید تغییراتی در دستگاه ایجاد کنید. هنگامی که به حالت EXEC ممتاز وارد میشوید، سطح امتیاز شما به 15 ارتقاء پیدا میکند که بیانگر دسترسیهای کامل مدیریتی است. بههمین دلیل است که برای ایجاد تغییرات در دستگاههای سیسکو باید به حالت EXEC ممتاز بروید.

یکی از ویژگیهای جالب توجه در بحث امتیازدهی این است که میتوانید یک سطح امتیاز را به یک کاربر اختصاص دهید و سپس آن سطح امتیاز را به یک فرمان مرتبط کنید تا کاربر بتواند دستوری را اجرا کند. برای تخصیص یک سطح به کاربر باید از پارامتر privilege همراه با دستور username استفاده کنیم. ترکیب نحوی اینکار بهشرح زیر است:

VAN-R1 (config) #username adminguy privilege 3 password adminpass

اگر در نظر دارید تا کاربری قادر به اجرای دستور خاصی باشد، باید سطح امتیاز مربوط به یک دستور را برای کاربر تغییر دهید. برای انجام اینکار از ترکیب نحوی زیر استفاده میکنیم:

VAN-R1 (config) #privilege exec level 3 show running-config

در این مثال، من دستور show running-config را به سطح 3 اختصاص دادم تا کاربر برای اجرای آن دستور، حداقل سطح امتیاز را داشته باشد. اگر اطلاعی در مورد سطح امتیازات خود ندارید، کافی است دستور show privilege را فراخوانی کنید (شکل 8).

شکل 8

در این حالت وقتی در حالت کاربری EXEC است سطح امتیاز 1 را دارد، اما وقتی به حالت EXEC ممتاز برود، سطح امتیاز 15 را دریافت میکند.

رمزگذاری رمزهای عبور

اکنون که اطلاعات جالبی در ارتباط با نحوه پیکربندی رمزهای عبور در تجهیزات سیسکو بهدست آوردیم، وقت آن رسیده با نحوه ذخیرهسازی رمزهای عبور با استفاده از startup-config و رمزنگاری آنها اطلاعاتی بهدست آوریم. برای مشاهده محتویات فایل پیکربندی کافی است دستور show startup-config را فراخوانی کنیم. در این حالت اطلاعاتی شبیه به شکل 9 را مشاهده میکنیم.

شکل 9

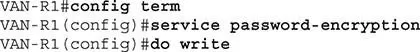

وقتی به فایل پیکربندی نگاه میکنید، مشاهده میکنید که همه رمزهای عبور، بهجز رمز عبور مخفی، در قالب یک متن ساده ذخیره میشوند. این بدان معنا است که اگر شخصی بتواند به روتر دسترسی فیزیکی داشته باشد، میتواند فایل پیکربندی را مشاهده کند و رمزهای عبور را مشاهده کند. برای حل این مشکل کافی است از یک دستور ساده استفاده کنید تا همه رمزهای عبور در فایلهای پیکربندی سیسکو رمزگذاری شوند (شکل 10).

شکل 10

هنگامی که فرمان مذکور اجرا میشود، رمزهای عبور متنی ساده بهشکل رمزنگاریشده در فایل پیکربندی قرار میگیرند. حال اگر فردی به روتر دسترسی پیدا کند قادر نیست رمزهای عبور را مشاهده کند.

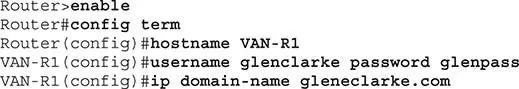

پیکربندی SSH

یکی دیگر از ویژگیهای امنیتی مهمی که باید در دستگاههای سیسکو تنظیم کنید، پیکربندی دستگاه برای استفاده از SSH بهجای telnet است. Telnet از پورت 23 پروتکل TCP استفاده میکند و هیچگونه رمزنگاریای روی ارتباطات انجام نمیدهد. SSH از پورت 22 پروتکل TCP استفاده میکند و تمام اطلاعاتی که توسط کانال ارتباطی مبادله میشود مثل نامهای کاربری و رمز عبوری که مدیر یا کاربران برای تجهیزات سیسکو ارسال میکنند را رمزگذاری میکند. پیکربندی SSH در سه مرحله انجام میشود:

- اگر نام میزبان از قبل وجود ندارد باید روی روتر تنظیم شود.

- در این مرحله باید نام کاربری و رمز عبوری ایجاد کنید که سرپرستان هنگام اتصال با استفاده از SSH از آن برای احراز هویت در دستگاه استفاده کنند.

- در مرحله سوم باید نام دامنه را روی دستگاه پیکربندی کنید، زیرا این نام برای ساخت کلید رمزنگاری استفاده میشود.

دستوراتی که برای پیکربندی SSH باید اجرا کنید در شکل 11 نشان داده شدهاند.

شکل 11

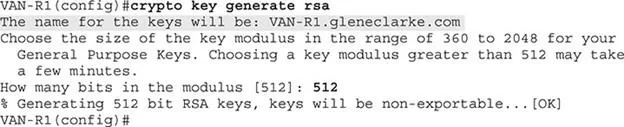

نکته ظریفی که باید در این مرحله به آن دقت کنید این است که دستگاه سیسکویی که قصد پیکربندی SSH روی آن دارید، باید از یک نسخه IOS که قابلیت پشتیبانی از رمزنگاری دارد استفاده کند. پس از آنکه مراحل فوق را انجام دادید، در ادامه برای تولید کلید رمزگذاری باید دستور crypto key generate rsa را فراخوانی کنید (شکل 12).

توجه داشته باشید که نام کلید بر اساس نام میزبان و نام دامنهای که پیکربندی کردهاید، ایجاد میشود. در شکل 12هنگامی که درباره تعداد بیتهایی که باید برای این منظور استفاده شوند، سوال میشود، مقدار پیشفرض 512 را قبول کنید. رمزنگاری مبتنی بر 512 بیت امنیت زیادی دارد و هکرها بهراحتی قادر به شکستن آن نیستند.

شکل 12

شکل 13

اکنون که کلید رمزگذاری را آماده کردید، میتوانید پورتهای VTY را طوری پیکربندی کنید که فقط در صورت استفاده از SSH اتصال را بپذیرند. در مثال نشاندادهشده در شکل 13، دقت کنید که ما احراز هویت را با استفاده از نامهای کاربری محلی روی دستگاه پیکربندی میکنیم و در ادامه دستور ssh input transport را فراخوانی میکنیم تا دستگاه تنها از پروتکل SSH در ارتباط با پورتها استفاده کند.

در این مرحله، دستگاه سیسکو دیگر ارتباطات مبتنی بر Telnet را برای مدیریت از راه دور قبول نمیکند. با اینحال، اگر دوست دارید تا سطح امنیت را بهبود بخشید، کافی است از فهرستهای کنترل دسترسی برای محدود کردن آدرسهای IP که میتوانند از طریق پروتکل SSH با دستگاه ارتباط برقرار کنند استفاده کنید.